Apple उपयोगकर्ता इस मालवेयर का उपयोग MS Word को Infect macOS के लिए करते हैं

मैक्रो आधारित हमले दुर्भावनापूर्ण Microsoft Word दस्तावेज़ों से उपजी है कुछ समय के लिए अस्तित्व में है क्योंकि यह अभी भी माना जाता है विंडोज मशीन से समझौता करने के सबसे प्रभावी तरीकों में से एक. अब, यह प्रतीत होता है कि हमले का यह रूप मैक के लिए भी अपना रास्ता बना रहा है.

सुरक्षा शोधकर्ताओं ने मैक डिवाइस पर इस तरह के हमले की पहचान एक वर्ड फाइल शीर्षक से की है "अमेरिकी सहयोगी और प्रतिद्वंद्वी डाइजेस्ट ट्रम्प की जीत - कार्नेगी एंडोमेंट फॉर इंटरनेशनल पीस". फ़ाइल के अंदर छिपा एक एम्बेडेड मैक्रो है जिसे ट्रिगर किया जा सकता है यदि उपयोगकर्ता किसी वर्ड एप्लिकेशन में दस्तावेज़ खोलता है जिसे मैड्रिड को अनुमति देने के लिए कॉन्फ़िगर किया गया है.

यदि उपयोगकर्ता चेतावनी को खोलने के बावजूद फ़ाइल को खोलने का निर्णय लेता है, तो इसे खोलने पर एम्बेडेड मैक्रो यह जांचने के लिए आगे बढ़ेगा कि लिटिलसिंच सुरक्षा फ़ायरवॉल चल रहा है या नहीं. यदि ऐसा नहीं है, तो मैक्रो फिर Securitychecking.org से एक एन्क्रिप्टेड पेलोड डाउनलोड करेगा। डाउनलोड पूरा होने के बाद, मैक्रो फिर पेलोड को डिक्रिप्ट करेगा पेलोड के निष्पादन के बाद एक हार्ड-कोडित कुंजी का उपयोग करना.

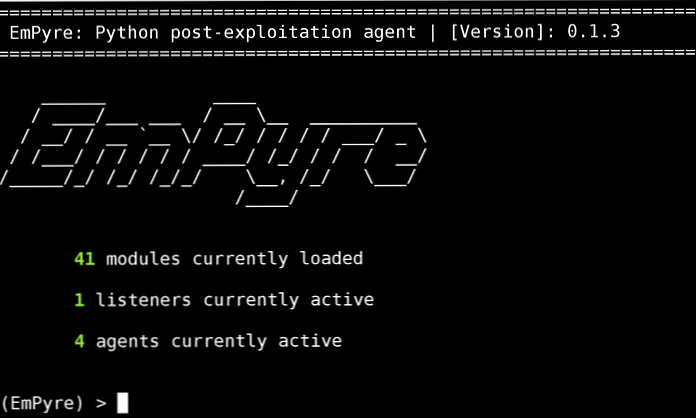

सुरक्षा शोधकर्ताओं के अनुसार, मैक्रो में पाया जाने वाला पायथन-आधारित कोड लगभग एक है मैक के लिए एक ज्ञात ओपन-सोर्स शोषण ढांचे की प्रत्यक्ष प्रति जिसे एमपायर कहा जाता है. हालांकि शोधकर्ताओं ने पेलोड पर अपने हाथों को प्राप्त करने में असमर्थ हैं जो Securitychecking.org सेवा कर रहा था, EmPyre घटकों का मतलब है कि मैक्रो कर सकते हैं संभावित रूप से वेबकैम की निगरानी के लिए उपयोग किया जाता है, एक चाबी का गुच्छा में संग्रहीत पासवर्ड और एन्क्रिप्शन कुंजी चोरी करें, और ब्राउज़िंग इतिहास तक पहुंचें.

यह दुर्भावनापूर्ण वर्ड फ़ाइल पहली बार किसी ने प्रयास किया है मैक्रो के दुरुपयोग के माध्यम से एक मैक समझौता. हालांकि मैलवेयर विशेष रूप से अग्रिम नहीं है, लेकिन इस बात से कोई इनकार नहीं है मैक्रो अभी भी अत्यधिक प्रभावी हैं जब यह एक मशीन से समझौता करने की बात आती है. जब यह अब से Word फ़ाइलों की बात आती है तो मैक उपयोगकर्ताओं को अतिरिक्त सतर्क रहना चाहिए.

स्रोत: आर्स टेक्निका