आप केवल सुरक्षित रूप से इसे मिटाने के लिए एक बार एक डिस्क पोंछने की जरूरत है

आपने शायद सुना है कि डेटा को अपरिवर्तनीय बनाने के लिए आपको कई बार ड्राइव को ओवरराइट करने की आवश्यकता होती है। कई डिस्क-वाइपिंग उपयोगिताओं कई-पास पोंछे प्रदान करते हैं। यह एक शहरी किंवदंती है - आपको केवल एक बार ड्राइव को पोंछना होगा.

पोंछना सभी 0, सभी 1 या यादृच्छिक डेटा के साथ एक ड्राइव को ओवरराइट करने को संदर्भित करता है। अपने डेटा को अप्राप्य बनाने के लिए इसे निपटाने से पहले एक बार ड्राइव को पोंछना महत्वपूर्ण है, लेकिन अतिरिक्त पोंछे सुरक्षा का झूठा प्रस्ताव देते हैं.

छवि क्रेडिट: फ्लिकर पर नॉरलैंडो पोबरे

क्या पोंछती है

जब आप Windows, Linux, या किसी अन्य ऑपरेटिंग सिस्टम का उपयोग करके किसी फ़ाइल को हटाते हैं, तो ऑपरेटिंग सिस्टम वास्तव में आपकी हार्ड ड्राइव से फ़ाइल के सभी निशान नहीं हटाता है। ऑपरेटिंग सिस्टम उन सेक्टरों को चिह्नित करता है जिनमें डेटा "अप्रयुक्त" होता है, ऑपरेटिंग सिस्टम भविष्य में इन अप्रयुक्त क्षेत्रों पर लिखेगा। हालाँकि, यदि आप एक फ़ाइल-रिकवरी उपयोगिता चलाते हैं, तो आप इन क्षेत्रों से डेटा पुनर्प्राप्त कर सकते हैं, यह मानते हुए कि वे अभी तक अधिलेखित नहीं हुए हैं.

ऑपरेटिंग सिस्टम डेटा को पूरी तरह से क्यों नहीं हटाता है? यह अतिरिक्त सिस्टम संसाधन ले जाएगा। 10 जीबी फ़ाइल को बहुत जल्दी अप्रयुक्त के रूप में चिह्नित किया जा सकता है, जबकि ड्राइव पर 10 जीबी डेटा लिखने में बहुत अधिक समय लगेगा। किसी प्रयुक्त क्षेत्र को अधिलेखित करने में अधिक समय नहीं लगता है, इसलिए डेटा को अधिलेखित करने में संसाधनों को बर्बाद करने का कोई मतलब नहीं है - जब तक आप इसे अप्राप्य नहीं बनाना चाहते हैं.

जब आप किसी ड्राइव को "वाइप" करते हैं, तो आप 0, 1, या 0 और 1 के यादृच्छिक मिश्रण के साथ उस पर सभी डेटा को ओवरराइट कर देते हैं.

मैकेनिकल हार्ड ड्राइव बनाम ठोस राज्य ड्राइव

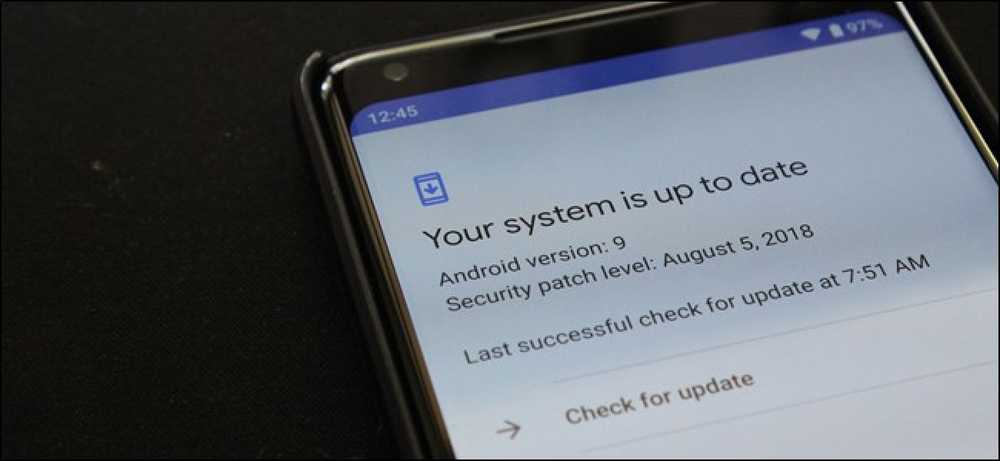

उपरोक्त केवल पारंपरिक, यांत्रिक हार्ड ड्राइव के लिए सही है। TRIM कमांड का समर्थन करने वाले नए ठोस राज्य ड्राइव अलग तरह से व्यवहार करते हैं। जब कोई ऑपरेटिंग सिस्टम SSD से एक फ़ाइल को हटाता है, तो यह ड्राइव को TRIM कमांड भेजता है, और ड्राइव डेटा मिटा देता है। एक ठोस राज्य ड्राइव पर, एक अप्रयुक्त क्षेत्र को डेटा लिखने के बजाय एक प्रयुक्त क्षेत्र को अधिलेखित करने में अधिक समय लगता है, इसलिए समय से पहले क्षेत्र को मिटा देने से प्रदर्शन में वृद्धि होती है.

इमेज क्रेडिट: फ्लिकर पर साइमन वुहर्स्ट

इसका मतलब है कि फ़ाइल-पुनर्प्राप्ति उपकरण SSDs पर काम नहीं करेंगे। आपको SSDs को भी नहीं पोंछना चाहिए - बस फाइलें डिलीट करनी होंगी। SSD में सीमित संख्या में साइकल होती हैं, और उन्हें पोंछने से बिना किसी लाभ के राइटिंग साइकल का उपयोग होगा.

शहरी कथा

एक पारंपरिक मैकेनिकल हार्ड डिस्क ड्राइव पर, डेटा को चुंबकीय रूप से संग्रहीत किया जाता है। इसने कुछ लोगों को यह समझाने के लिए प्रेरित किया है कि, एक क्षेत्र को अधिलेखित करने के बाद भी, एक चुंबकीय बल माइक्रोस्कोप के साथ प्रत्येक क्षेत्र के चुंबकीय क्षेत्र की जांच करना और उसकी पिछली स्थिति का निर्धारण करना संभव हो सकता है।.

समाधान के रूप में, कई लोग कई बार क्षेत्रों को डेटा लिखने की सलाह देते हैं। पीटर गुटमैन के बाद "गुटमैन विधि" के रूप में जाना जाता है - कई उपकरणों में निर्मित करने के लिए 35 राइट-पास करने के लिए सेटिंग्स होती है, जो इस विषय पर एक महत्वपूर्ण पत्र लिखते हैं - "चुंबकीय और ठोस-राज्य मेमोरी से डेटा का सुरक्षित विलोपन। , 1996 में प्रकाशित हुआ.

वास्तव में, इस पत्र की गलत व्याख्या की गई और यह 35-पास शहरी कथा का स्रोत बन गया। मूल पेपर इस निष्कर्ष के साथ समाप्त होता है कि:

"एक या दो बार डेटा को अधिलेखित करके पुनर्प्राप्त किया जा सकता है जो कि वास्तव में पढ़ी जाने वाली स्टोरेज लोकेशन से पढ़ने की उम्मीद है ... हालांकि इस पेपर में प्रस्तुत अपेक्षाकृत सरल तरीकों का उपयोग करके हमलावर के कार्य को काफी कठिन बनाया जा सकता है।" यदि निषेधात्मक रूप से महंगा नहीं है। ”

उस निष्कर्ष को देखते हुए, यह बहुत स्पष्ट है कि हमें अपनी ड्राइव को मिटाने के लिए गुटमैन पद्धति का उपयोग करना चाहिए, है ना? इतना शीघ्र नही.

वास्तविकता

यह समझने के लिए कि सभी ड्राइव के लिए गुटमैन विधि क्यों आवश्यक नहीं है, यह ध्यान रखना महत्वपूर्ण है कि 1996 में कागज और विधि को डिजाइन किया गया था, जब पुरानी हार्ड ड्राइव तकनीक का उपयोग किया गया था। 35-पास गुटमैन पद्धति को किसी भी प्रकार की ड्राइव से डेटा को पोंछने के लिए डिज़ाइन किया गया था, चाहे वह किस प्रकार का ड्राइव हो - 1996 की वर्तमान हार्ड डिस्क तकनीक से प्राचीन हार्ड डिस्क तकनीक तक सब कुछ.

जैसा कि खुद गुटमैन ने एक उपसंहार में समझाया था, एक आधुनिक ड्राइव के लिए, एक पोंछ (या शायद दो, अगर आपको पसंद है - लेकिन निश्चित रूप से 35 नहीं) बस ठीक कर देगा (यहाँ तह करना मेरा है):

“जब से यह पेपर प्रकाशित हुआ था, कुछ लोगों ने इसमें वर्णित 35-पास ओवरराइट तकनीक का इलाज किया है, जो बुरी आत्माओं को भगाने के लिए एक तरह से वूडू भस्म बनाने का काम करती है, जो कि ड्राइव एन्कोडिंग तकनीकों के तकनीकी विश्लेषण के परिणाम के रूप में… पूर्ण 35-पास ओवरराइट किसी भी ड्राइव के लिए व्यर्थ है क्योंकि यह सभी प्रकार के (सामान्य रूप से उपयोग किए जाने वाले) एन्कोडिंग तकनीक से युक्त परिदृश्यों के मिश्रण को लक्षित करता है, जो कि सब कुछ वापस 30 + -year पुराने MFM तरीकों को शामिल करता है (यदि आप यह नहीं समझते हैं कि बयान, कागज फिर से पढ़ें)। यदि आप एक ड्राइव का उपयोग कर रहे हैं जो एन्कोडिंग तकनीक एक्स का उपयोग करता है, तो आपको केवल एक्स के लिए विशिष्ट पास करने की आवश्यकता है, और आपको सभी 35 पास करने की आवश्यकता नहीं है. किसी भी आधुनिक PRML / EPRML ड्राइव के लिए, रैंडम स्क्रबिंग के कुछ पास सबसे अच्छे हैं जो आप कर सकते हैं। जैसा कि कागज कहता है, "यादृच्छिक डेटा के साथ एक अच्छा स्क्रबिंग के बारे में के रूप में अच्छी तरह से उम्मीद की जा सकती है"। यह 1996 में सच था, और अब भी सच है। "

डिस्क घनत्व भी एक कारक है। चूंकि हार्ड डिस्क बड़ी हो गई हैं, अधिक डेटा छोटे और छोटे क्षेत्रों में पैक हो गए हैं, जिससे सैद्धांतिक डेटा वसूली अनिवार्य रूप से असंभव हो गई है:

"... आधुनिक उच्च-घनत्व ड्राइव के साथ, भले ही आपको एक ड्राइव पर 10KB संवेदनशील डेटा मिल गया हो और इसे 100% निश्चितता के साथ मिटा नहीं सकते, एक प्रतिकूल की संभावना 200GB में उस 10KB के मिटाए गए निशान को खोजने में सक्षम है। अन्य मिटाए गए निशान शून्य के करीब हैं। "

वास्तव में, किसी भी व्यक्ति द्वारा मैग्नेटिक फोर्स माइक्रोस्कोप का उपयोग करके ओवरराइट किए गए डेटा को पुनर्प्राप्त करने के लिए कोई रिपोर्ट नहीं की गई है। यह हमला सैद्धांतिक और पुरानी हार्ड डिस्क तकनीक तक ही सीमित है.

पोंछने से परे

यदि आप उपरोक्त स्पष्टीकरणों को पढ़ने के बाद भी पागल हैं, तो कुछ तरीके हैं जिनसे आप आगे जा सकते हैं। 35 पास करने से मदद नहीं मिलेगी, लेकिन आप ड्राइव के चुंबकीय क्षेत्र को खत्म करने के लिए एक नीचा का उपयोग कर सकते हैं - यह कुछ ड्राइव को नष्ट कर सकता है, हालांकि। आप अपनी हार्ड डिस्क को भौतिक रूप से भी नष्ट कर सकते हैं - यह वास्तविक "सैन्य-ग्रेड" डेटा विनाश है.

छवि क्रेडिट: फ़्लिकर पर अमेरिकी सेना पर्यावरण कमान